クラウド メディア サービス CIDR IP アドレス範囲

Genesys Cloud のクラウド メディア サービス CIDR ブロックは、テレフォニー エンドポイントとの間の発信接続用に、限られた範囲の IP アドレスを提供します。すべての Genesys Cloud メディア サービスに対して Genesys が所有する IP アドレスの範囲が狭くなると、組織のファイアウォールで許可される接続ターゲットの数が減り、すべての IP アドレスが Genesys によって所有されるため、最終的にセキュリティが向上します。

Genesys Cloud CIDR は、次の Genesys Cloud サービスに適用されます。

- WebRTC ステーション

- Genesys Cloud VoiceまたはBYOC Cloudを使用したポリコム・ステーション

- BYOC クラウド

- ACD画面記録

- ビデオ チャット

- BYOC オンプレミス エッジ アプライアンス (WebRTC とハイブリッド メディアを使用)

Genesys は、すべての TURN サービスを現在の静的 IP アドレスから Genesys 所有の CIDR アドレスに移行しています。詳細については、リレー/ターン動作機能を使用する。

Genesys Cloud CIDR の実装は、商用リージョンと FedRAMP リージョンで異なります。

商業地域のIPアドレス情報

コアおよびサテライトの商用リージョンでは、次の CIDR アドレス範囲が使用されます。

- 52.129.96.0/20

- 169.150.104.0/21

- 167.234.48.0/20

- 136.245.64.0/18

Genesys Cloud が適切に機能するには、CIDR ブロック IP アドレスの完全なセットを既存のファイアウォール許可リストに追加する必要があります。

- Genesysは、 IPアドレスのCIDRブロックを既存のファイアウォールのallowlistに追加するように求めていることを理解することが重要です。 現在のアドレスへのアクセスを削除する必要はありません。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

米国西部(オレゴン州) 米国東部(バージニア州北部) カナダ(中央) 南米(サンパウロ) |

ヨーロッパ(フランクフルト) ヨーロッパ(ダブリン) ヨーロッパ(ロンドン) ヨーロッパ(チューリッヒ) ヨーロッパ(パリ) 中東(UAE) アフリカ(ケープタウン) |

アジア太平洋 (シドニー) アジア太平洋 (東京) アジア太平洋 (ソウル) アジア太平洋 (ムンバイ) アジア・パシフィック(大阪) アジア太平洋(香港) アジア太平洋(シンガポール) Asia Pacific (Jakarta) |

このリージョンでは、Genesys Cloud のクラウド メディア サービス CIDR ブロックが完全にサポートされます。

衛星地域

商業地域向け準備テスト

次のセクションには、新しい CIDR IP アドレス範囲と RTP ポート拡張に対する組織の準備状況を確認できるテストが含まれています。Genesys では、組織が使用する Genesys Cloud 機能ごとにテストを実行することをお勧めします。

組織内で WebRTC 電話を使用している場合は、このセクションのテストを実行することで、CIDR IP アドレス範囲と RTP ポート拡張に対する WebRTC クライアントの準備状況を確認できます。これらのテストは、エージェント WebRTC クライアントが動作するのと同じネットワークで実行する必要があります。

WebRTC 診断アプリ - ネットワーク テストは、DNS 解決と STUN/TURN サービスへの一般的な接続を検証する非常に基本的なテストです。

- WebRTC Diagnosticsアプリを実行するには、Genesys Cloudにログインする必要があります。

- CIDR をテストする場合は、ネットワーク テストを実行するだけで済みます。

- 最近携帯電話を使用した場合は、診断を実行する前に永続的な接続を切断する必要があります。詳細については、 Genesys Cloud WebRTC電話での永続的な接続を終了するをご覧ください。

- ユーザーの地域のGenesys Cloud WebRTC Diagnosticsアプリにアクセスします。

- ネットワークテストを選択します。

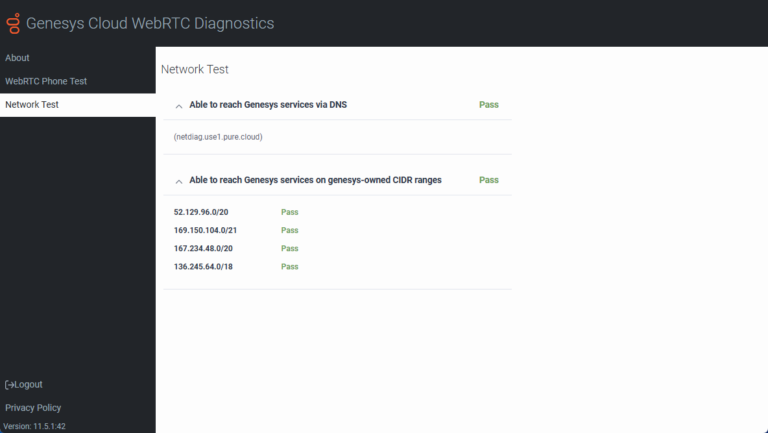

ネットワーク テスト

ネットワーク テストでは、ネットワークが Genesys メディア サーバーにアクセスできるかどうかを確認します。具体的には、これらのテストでは、DNS解決が機能していること、パブリックAWSプールと新しいGenesys Cloud クラウド メディア サービス CIDR IP 範囲を確認できます。

テスト実行中にエラーが発生した場合は、ファイアウォールの設定が、ファイアウォールのポートとサービスについて記事。それでも問題が解決しない場合は、製品サポート。

高度なコマンド ライン テストは、ネットワーク プロフェッショナル向けに設計されています。これらのテストでは、DNS 解決、STUN/TURN、および RTP ポート範囲を確認します。(tcp/3478、udp/3478、udp/16384-65535 宛先トランスポート プロトコル/ポート。)

アドレス範囲全体がカバーされていることを確認するには、ホーム リージョンに関係なく、この表に示されている次の宛先 FQDN のそれぞれに対してこれらのテストを実行する必要があります。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

|

|

次の表には、テストに使用できるクラウド プラットフォーム ネットワーク接続診断エンドポイントのセットが示されています。手動テストを実行するには、netcat や nmap などの一般的なネットワーク接続ツールを使用できます。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| tcp / 3478 |

|

特定の応答は表示されませんが、接続ハンドシェイクが成功したことを示します。 | 接続はタイムアウトします。 |

| udp / 3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(このコマンドを実行するには、nmap バージョン 7.9 以降を使用する必要があります。) |

応答には、外部 IP アドレスを一覧表示する stun-info セクションが含まれます。 この回答には、以下の内容が含まれます。 nmap 完了: #.## 秒でスキャンされた 1 つの IP アドレス (1 ホストアップ) |

「ホストがダウンしています」という応答を受け取ります。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| udp/16384-65535 |

このコマンドを繰り返し、16384 を新しい範囲の下部から上部までのさまざまなポートに置き換えます。例:

|

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

WebRTC クライアントの Genesys CIDR トラフィック プロファイルのリファレンスとして次の表を使用してください。

|

サービス |

ソース |

宛先アドレス |

転送先プロトコル/ポート |

説明 |

|---|---|---|---|---|

| スタン | WebRTC クライアント |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 3478 udp / 3478 |

WebRTCクライアントのパブリックIPアドレスを識別します。 |

| メディア | WebRTC クライアント |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | メディアはGenesys Cloud TURNまたはメディアサービスに送信されます。 |

組織内でハードウェア フォンを使用している場合は、これらのテストにより、CIDR IP アドレス範囲と RTP ポート拡張に対するハードウェア フォンの準備状況を確認できます。これらのテストは、ハードウェア フォンが動作するのと同じネットワークで実行する必要があります。

高度なコマンド ライン テストは、ネットワーク プロフェッショナル向けに設計されています。これらのテストでは、DNS 解決、シグナリング、および RTP ポート範囲を確認します。(tcp/8061、tcp/5061、udp/16384-65535 宛先トランスポート プロトコル/ポート)

アドレス範囲全体がカバーされていることを確認するには、ホーム リージョンに関係なく、この表に示されている次の宛先 FQDN のそれぞれに対してこれらのテストを実行する必要があります。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

|

|

次の表には、テストに使用できるクラウド プラットフォーム ネットワーク接続診断エンドポイントのセットが示されています。手動テストを実行するには、netcat や nmap などの一般的なネットワーク接続ツールを使用できます。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

|

tcp / 5061

|

|

応答には、以下が含まれます。 お別れ |

「さようなら」の応答は受信されません。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

|

tcp / 5061 |

|

応答には、以下が含まれます。 お別れ |

「さようなら」の応答は受信されません。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| udp/16384-65535 |

このコマンドを繰り返し、16384 を新しい範囲の下部から上部までのさまざまなポートに置き換えます。例:

|

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

ハードウェア フォンの Genesys CIDR トラフィック プロファイルのリファレンスとして次の表を使用してください。

|

サービス |

ソース |

宛先アドレス |

転送先プロトコル/ポート |

説明 |

|---|---|---|---|---|

| シグナリング | ハードフォン |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 5061 tcp / 5061 |

ハードウェアフォンとクラウドプラットフォームのSIPサービス間のSIPシグナリングを行います。 |

| メディア | ハードフォン |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | メディアがGenesys Cloudメディアサービスに送信されました。 |

テレフォニー接続に BYOC Cloud を使用する場合、これらのテストにより、BYOC Cloud が CIDR IP アドレス範囲と RTP ポート拡張に対応しているかどうかを確認できます。これらのテストは、BYOC クラウド トランクのリモート エンドが終端されているのと同じネットワークで実行する必要があります。(たとえば、SBC または PBX のネットワーク)

高度なコマンド ライン テストは、ネットワーク プロフェッショナル向けに設計されています。これらのテストは、RTP ポート範囲を確認します。(udp/16384-65535 宛先トランスポート プロトコル/ポート)BYOC クラウド SIP プロキシは Genesys CIDR アドレス範囲では実行されないため、このテスト セットには SIP は含まれません。

アドレス範囲全体がカバーされていることを確認するには、ホーム リージョンに関係なく、この表に示されている次の宛先 FQDN のそれぞれに対してこれらのテストを実行する必要があります。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

|

|

次の表には、テストに使用できるクラウド プラットフォーム ネットワーク接続診断エンドポイントのセットが示されています。手動テストを実行するには、netcat や nmap などの一般的なネットワーク接続ツールを使用できます。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| udp/16384-65535 |

このコマンドを繰り返し、16384 を新しい範囲の下部から上部までのさまざまなポートに置き換えます。例:

|

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

BYOC Cloud の Genesys CIDR トラフィック プロファイルのリファレンスとして次の表を使用してください。

|

サービス |

ソース |

宛先アドレス |

転送先プロトコル/ポート |

説明 |

|---|---|---|---|---|

| メディア | カスタマーのキャリアまたはPBXデバイス |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | メディアがGenesys Cloudメディアサービスに送信されました。 |

組織内で ACD スクリーンレコーディングとビデオチャットを使用している場合は、これらのテストにより、CIDR IP アドレス範囲と RTP ポート拡張に対するこれらの機能の準備状況を確認できます。これらのテストは、ACD スクリーン レコーディングおよびビデオ チャット クライアントが使用されているのと同じネットワークで実行する必要があります。

WebRTC 診断アプリ - ネットワーク テストは、DNS 解決と STUN/TURN サービスへの一般的な接続を検証する非常に基本的なテストです。

Genesys Cloud WebRTC Diagnosticsアプリは、WebRTC設定が正しく設定され、一般的な問題を特定する一連の診断を提供します。

- WebRTC Diagnosticsアプリを実行するには、Genesys Cloudにログインする必要があります。

- CIDR をテストする場合は、ネットワーク テストを実行するだけで済みます。

- 最近携帯電話を使用した場合は、診断を実行する前に永続的な接続を切断する必要があります。詳細については、 Genesys Cloud WebRTC電話での永続的な接続を終了するをご覧ください。

- ユーザーの地域のGenesys Cloud WebRTC Diagnosticsアプリにアクセスします。

- ネットワークテストを選択します。

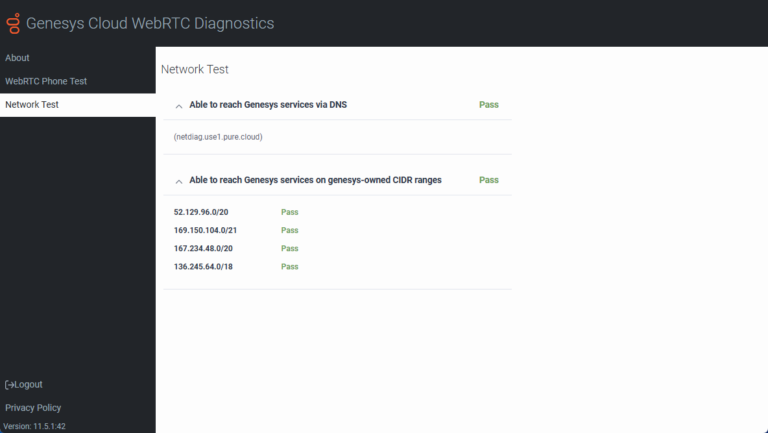

ネットワーク テスト

ネットワーク テストでは、ネットワークが Genesys メディア サーバーにアクセスできるかどうかを確認します。具体的には、これらのテストでは、DNS解決が機能していること、パブリックAWSプールと新しいGenesys Cloud クラウド メディア サービス CIDR IP 範囲を確認できます。

テスト実行中にエラーが発生した場合は、ファイアウォールの設定が、ファイアウォールのポートとサービスについて記事。それでも問題が解決しない場合は、製品サポート。

高度なコマンド ライン テストは、ネットワーク プロフェッショナル向けに設計されています。これらのテストでは、DNS 解決、STUN/TURN、および RTP ポート範囲を確認します。(tcp/3478、udp/3478、udp/16384-65535 宛先トランスポート プロトコル/ポート。)

アドレス範囲全体がカバーされていることを確認するには、ホーム リージョンに関係なく、この表に示されている次の宛先 FQDN のそれぞれに対してこれらのテストを実行する必要があります。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

|

|

次の表には、テストに使用できるクラウド プラットフォーム ネットワーク接続診断エンドポイントのセットが示されています。手動テストを実行するには、netcat や nmap などの一般的なネットワーク接続ツールを使用できます。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| tcp / 3478 |

|

特定の応答は表示されませんが、接続ハンドシェイクが成功したことを示します。 | 接続はタイムアウトします。 |

| udp / 3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(このコマンドを実行するには、nmap バージョン 7.9 以降を使用する必要があります。) |

応答には、外部 IP アドレスを一覧表示する stun-info セクションが含まれます。 この回答には、以下の内容が含まれます。 nmap 完了: #.## 秒でスキャンされた 1 つの IP アドレス (1 ホストアップ) |

「ホストがダウンしています」という応答を受け取ります。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| udp/16384-65535 |

このコマンドを繰り返し、16384 を新しい範囲の下部から上部までのさまざまなポートに置き換えます。例:

|

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

ACD 画面録画およびビデオチャットの Genesys CIDR トラフィック プロファイルのリファレンスとして次の表を使用してください。

|

サービス |

ソース |

宛先アドレス |

転送先プロトコル/ポート |

説明 |

|---|---|---|---|---|

| スタン | Genesysクラウドクライアント |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 3478 udp / 3478 |

スクリーンレコーディングおよびビデオチャットクライアントのパブリック IP アドレスを示します。 |

| メディア | Genesysクラウドクライアント |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | メディアはGenesys Cloud TURNまたはメディアサービスに送信されます。 |

テレフォニー接続に BYOC Premises を使用する場合、これらのテストにより、BYOC Premises Edge アプライアンスが CIDR IP アドレス範囲と RTP ポート拡張に対応しているかどうかを確認できます。これらのテストは、Edge アプライアンスが接続されているのと同じネットワークで実行する必要があります。

高度なコマンド ライン テストは、ネットワーク プロフェッショナル向けに設計されています。これらのテストでは、BYOC Premises Edge の WebRTC およびハイブリッド メディア サイト リンク機能を検証します。(tcp/5061、tcp/3478、udp/3478、udp/16384-65535 宛先トランスポート プロトコル/ポート。)

アドレス範囲全体がカバーされていることを確認するには、ホーム リージョンに関係なく、この表に示されている次の宛先 FQDN のそれぞれに対してこれらのテストを実行する必要があります。

| 南米、北米 | EMEA (ヨーロッパ、中東、アフリカ) | アジア太平洋地域 |

|---|---|---|

|

|

|

次の表には、テストに使用できるクラウド プラットフォーム ネットワーク接続診断エンドポイントのセットが示されています。手動テストを実行するには、netcat や nmap などの一般的なネットワーク接続ツールを使用できます。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

|

tcp / 5061 |

|

応答には、以下が含まれます。 お別れ |

「さようなら」の応答は受信されません。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| tcp / 3478 |

|

特定の応答は表示されませんが、接続ハンドシェイクが成功したことを示します。 | 接続はタイムアウトします。 |

| udp / 3478 | nmap -sU -p 3478 --script stun-info netdiag.use1.pure.cloud(このコマンドを実行するには、nmap バージョン 7.9 以降を使用する必要があります。) |

応答には、外部 IP アドレスを一覧表示する stun-info セクションが含まれます。 この回答には、以下の内容が含まれます。 nmap 完了: #.## 秒でスキャンされた 1 つの IP アドレス (1 ホストアップ) |

「ホストがダウンしています」という応答を受け取ります。 |

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| udp/16384-65535 |

このコマンドを繰り返し、16384 を新しい範囲の下部から上部までのさまざまなポートに置き換えます。例:

|

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

BYOC Premises Edge アプライアンスの Genesys CIDR トラフィック プロファイルのリファレンスとして次の表を使用してください。

|

サービス |

ソース |

宛先アドレス |

転送先プロトコル/ポート |

説明 |

|---|---|---|---|---|

| WebRTCシグナリング | BYOC プレミスエッジアプライアンス |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 5061 | EdgeデバイスとクラウドXMPPゲートウェイ間のコントロールプレーンシグナリング。 |

| WebRTC ターン | BYOC プレミスエッジアプライアンス |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

udp/16384-65535 | Genesys Cloud TURNサービスにメディアが送信されました。 |

| ウェブRTCスタン | BYOC プレミスエッジアプライアンス |

52.129.96.0/20 169.150.104.0/21 167.234.48.0/20 136.245.64.0/18 |

tcp / 3478 udp / 3478 |

Edge デバイスのパブリック IP アドレスを識別するために使用します。 |

AWS Direct Connect の一般情報

AWSは、Genesys CIDRブロックを公開およびDirect Connect内で宣伝しています。

- ルートフィルタリングを実行していないDirect Connectのお客様には、追加の変更はありません。 ただし、Genesys では、ルート テーブルでルックアップを実行して、Genesys CIDR ブロックが表示されていることを確認することをお勧めします。 たとえば、Genesys CIDR ブロックに /20 マスクがある場合、AWS はブロックを /21、/22、/23、/24 などにセグメント化する場合があります。

- ダイレクトコネクトのお客様だれルート フィルタリングを実行するには、Genesys CIDR ブロックを許可する必要があります。 たとえば、Genesys CIDR ブロックに /20 マスクがある場合、AWS はブロックを /21、/22、/23、/24 などにセグメント化する場合があります。

- 地域固有の Genesys Cloud CIDR をフィルタリングする必要がある Direct Connect の顧客は、プレフィックス リストとコミュニティ タグを使用する必要があります。 /20 マスクのプレフィックス リストでは /20 と /32 未満のプレフィックスを許可する必要があり、/21 マスクのプレフィックス リストでは /21 と /32 未満のプレフィックスを許可する必要があります。 AWS が地域固有のプレフィックスに設定するコミュニティタグは 7224:8100 です。 正しいコミュニティ タグを確認するには、AWS を参照してください。ルーティング ポリシーと BGP コミュニティAWS Direct Connect ユーザーガイドのセクション。 これらのフィルタリング手法の両方を使用することで、顧客は地域の Genesys Cloud CIDR を自動的に受け入れることができます。

AWS Direct Connect ルーティングとフィルタリングの詳細については、「AWS ルーティングポリシーと BGP コミュニティ」を参照してください。

ダイレクトコネクトの例

この例では、Direct Connectの回線終端がus-east-1で、AWSがus-east-1リージョンから169.150.106.0/24のGenesysプレフィックスを、us-west-2リージョンから169.150.107.0/24を広告すると仮定しています。 Direct Connectのお客様は、us-east-1回線で両方の広告を受信します。

これらのネットワークをフィルタリングし、169.150.106.0/24プレフィックスを好む、または受け入れるために、お客様はプレフィックス-リストとコミュニティタグを使用します。 プレフィックスリストは 169.150.104.0/21 を許可し、/32 未満のプレフィックスを含む必要があります。 コミュニティタグのマッチングは、7224:8100の場合です。

この場合、コミュニティ タグは、AWS からのリージョンのルート広告の一意の識別子です。AWSが設定するコミュニティタグにより、お客様は地域、大陸、グローバルから経路を区別することができます。したがって、適用されたフィルタにより、us-east-1のダイレクトコネクト回線では、us-east-1のプレフィックス、169.150.106.0/24がマッチングされることになる。us-west-2 プレフィックス 169.150.107.0/24 は一致しないため、削除されるか、最も優先度の低いパスとして設定される可能性があります。

FedRAMP 地域の IP アドレス情報

FedRAMP Core リージョン (US-East 2 (オハイオ)) では、次の CIDR アドレス範囲が使用されます。

- 164.152.64.0/22

FedRAMP 地域の準備状況チェック

FedRAMP のお客様が IP アドレスの CIDR ブロックを使用する準備ができるように、Genesys では、IP アドレスの CIDR ブロックを使用する準備ができているか、ファイアウォール設定をさらに調整する必要があるかを確認する 2 つの方法を提供しています。

- [ Genesys Cloud WebRTC Diagnosticsアプリ [ネットワーク・テスト] タブにある自動テストを実行します。 詳しくは、「WebRTCについて」の記事トラブルシューティング をご覧ください。

- 以下に説明する一連の手動テストを実行できます。

Genesysは、テストに使用できるクラウドプラットフォームのネットワーク接続診断エンドポイント一式を提供します。 手動テストを実行するには、netcat や nmap などの一般的に利用可能なネットワーク接続ツールを使用できます。

FedRAMP 宛先 FQDN に対してテストを実行します。

- netdiag.use2.us-gov-pure.cloud

これらのテストは、ネットワークとファイアウォールの専門家を対象としたガイダンス目的のみのものです。

| 宛先プロトコル/ポート | サンプル テスト コマンド | 対応成功 | 失敗した応答 |

|---|---|---|---|

| tcp / 3478 |

(Genesys Cloudクライアントアプリケーションと同じネットワークからこのコマンドを実行します。) |

特定の応答は表示されませんが、接続ハンドシェイクが成功したことを示します。 | 接続はタイムアウトします。 |

| udp / 3478 | nmap -sU -p 3478 --script stun-info netdiag.use2.us-gov-pure.cloud(このコマンドを実行するには、nmap バージョン 7.9 以降を使用する必要があります。) |

応答には、外部 IP アドレスを一覧表示する stun-info セクションが含まれます。 この回答には、以下の内容が含まれます。 nmap 完了: #.## 秒でスキャンされた 1 つの IP アドレス (1 ホストアップ) |

「ホストがダウンしています」という応答を受け取ります。 |

| udp/16384-65535 |

(このコマンドはGenesys Cloudクライアントアプリケーションと同じネットワークから実行します) |

応答には、以下が含まれます。 さようならさようならさようならさようならさようならさようならさようならさようなら (このコマンドは 5 つのパケットを送信し、その結果、各パケットに 1 つずつ、5 つの「Goodbye」応答が返されます。) |

「さようなら」の応答は受信されません。 |

|

tcp / 5061 (クラウドメディアでハードウェアフォンを使用している場合は、このテストを実行します。) |

(このコマンドは、ハードウェアフォンが接続されているネットワークと同じネットワークから実行します)。 |

応答には、以下が含まれます。 お別れ |

「さようなら」の応答は受信されません。 |

FedRAMP 地域向け Genesys Cloud サービス

この表の情報を使用して、の詳細を理解してください。 CIDRIPアドレスブロックの追加によって影響を受けるGenesysCloudサービス。 この情報は、影響を受ける各サービスに関連付けられている送信元、宛先アドレス、および宛先トランスポートプロトコル/ポートを特定するのに役立ちます。

|

サービス

|

ソース

|

宛先アドレス

|

仕向け地輸送 プロトコル/ポート |

説明

|

|---|---|---|---|---|

| スタン | WebRTC クライアント |

164.152.64.0/22 |

tcp / 3478 udp / 3478 |

WebRTCクライアントのパブリックIPアドレスを識別します。 |

| メディア | WebRTC クライアント |

164.152.64.0/22 |

udp/16384-65535 | メディアはGenesys Cloud TURNまたはメディアサービスに送信されます。 |

|

サービス

|

ソース

|

宛先アドレス

|

仕向け地輸送 プロトコル/ポート |

説明

|

|---|---|---|---|---|

| シグナリング | ハードフォン |

164.152.64.0/22 |

tcp / 5061 | ハードウェアフォンとクラウドプラットフォームのSIPサービス間のSIPシグナリングを行います。 |

| メディア | ハードフォン |

164.152.64.0/22 |

udp/16384-65535 | メディアがGenesys Cloudメディアサービスに送信されました。 |

|

サービス

|

ソース

|

宛先アドレス

|

仕向け地輸送 プロトコル/ポート |

説明

|

|---|---|---|---|---|

| メディア | カスタマーのキャリアまたはPBXデバイス |

164.152.64.0/22 |

udp/16384-65535 | メディアがGenesys Cloudメディアサービスに送信されました。 |

|

サービス

|

ソース

|

宛先アドレス

|

仕向け地輸送 プロトコル/ポート |

説明

|

|---|---|---|---|---|

| スタン | Genesysクラウドクライアント |

164.152.64.0/22 |

tcp / 3478 udp / 3478 |

スクリーンレコーディングおよびビデオチャットクライアントのパブリック IP アドレスを示します。 |

| メディア | Genesysクラウドクライアント |

164.152.64.0/22 |

udp/16384-65535 | メディアはGenesys Cloud TURNまたはメディアサービスに送信されます。 |

|

サービス

|

ソース

|

宛先アドレス

|

仕向け地輸送 プロトコル/ポート |

説明

|

|---|---|---|---|---|

| REST API | Genesys Cloud のパブリック REST API と通知 API の消費者 |

164.152.64.0/224 |

tcp / 443 | Genesys Cloudに送信されるREST APIコール。 |

AWS Direct Connect の一般情報

AWSは、Genesys CIDRブロックを公開およびDirect Connect内で宣伝しています。

- ルートフィルタリングを実行していないDirect Connectのお客様には、追加の変更はありません。 ただし、Genesys では、ルート テーブルでルックアップを実行して、Genesys CIDR ブロックが表示されていることを確認することをお勧めします。 たとえば、Genesys CIDR ブロックに /20 マスクがある場合、AWS はブロックを /21、/22、/23、/24 などにセグメント化する場合があります。

- ダイレクトコネクトのお客様だれルート フィルタリングを実行するには、Genesys CIDR ブロックを許可する必要があります。 たとえば、Genesys CIDR ブロックに /20 マスクがある場合、AWS はブロックを /21、/22、/23、/24 などにセグメント化する場合があります。

- 地域固有の Genesys Cloud CIDR をフィルタリングする必要がある Direct Connect の顧客は、プレフィックス リストとコミュニティ タグを使用する必要があります。 /20 マスクのプレフィックス リストでは /20 と /32 未満のプレフィックスを許可する必要があり、/21 マスクのプレフィックス リストでは /21 と /32 未満のプレフィックスを許可する必要があります。 AWS が地域固有のプレフィックスに設定するコミュニティタグは 7224:8100 です。 正しいコミュニティ タグを確認するには、AWS を参照してください。ルーティング ポリシーと BGP コミュニティAWS Direct Connect ユーザーガイドのセクション。 これらのフィルタリング手法の両方を使用することで、顧客は地域の Genesys Cloud CIDR を自動的に受け入れることができます。

AWS Direct Connect ルーティングとフィルタリングの詳細については、「AWS ルーティングポリシーと BGP コミュニティ」を参照してください。

ダイレクトコネクトの例

この例では、Direct Connectの回線終端がus-east-1で、AWSがus-east-1リージョンから169.150.106.0/24のGenesysプレフィックスを、us-west-2リージョンから169.150.107.0/24を広告すると仮定しています。 Direct Connectのお客様は、us-east-1回線で両方の広告を受信します。

これらのネットワークをフィルタリングし、169.150.106.0/24プレフィックスを好む、または受け入れるために、お客様はプレフィックス-リストとコミュニティタグを使用します。 プレフィックスリストは 169.150.104.0/21 を許可し、/32 未満のプレフィックスを含む必要があります。 コミュニティタグのマッチングは、7224:8100の場合です。

この場合、コミュニティ タグは、AWS からのリージョンのルート広告の一意の識別子です。AWSが設定するコミュニティタグにより、お客様は地域、大陸、グローバルから経路を区別することができます。したがって、適用されたフィルタにより、us-east-1のダイレクトコネクト回線では、us-east-1のプレフィックス、169.150.106.0/24がマッチングされることになる。us-west-2 プレフィックス 169.150.107.0/24 は一致しないため、削除されるか、最も優先度の低いパスとして設定される可能性があります。

| 更新日 (年-月-日) |

リビジョン |

|---|---|

| 2025-05-19 | CIDR 更新操作がすべての GenesysCloud リージョンで完了しました。 |

| 2024-08-26 | FedRAMP の CIDR がリリースされました。近日公開フラグを削除しました。 |

| 2024-05-27 | 記事のレイアウトを変更し、商用と FedRAMP CIDR の情報を分離しました。 以下の近日公開予定のお知らせを追加しました:

詳細は、次を参照してください。 |

| 2024-02-14 | 「AWS Direct Connect とルーティング固有の情報」セクションの内容を更新しました。 |

| 2023-12-06 | 新しいリージョンを追加しました: アジア太平洋(大阪)、EU(チューリッヒ)、中東(UAE)、アジア太平洋(シンガポール) |

| 2023-11-01 | 167.234.48.0/20 CIDRブロックのComing Soonフラグを削除。 |

| 2023-09-20 | 新しい167.234.48.0/20 CIDRブロックをComing Soonフラグ付きでリストに追加。 |

| 2023-02-15 |

|

| 2022-12-14 | AWS Direct Connectとルーティング固有の情報セクションにDirect Connectの例を追加しました。 |

| 2022-12-07 |

|

| 2022-10-19 | CIDR IPアドレスの拡張に関する記事全体に、適宜、詳細を追加しました。 今回の拡張では、一般に利用可能なコア、サテライト地域およびFedRAMP地域(US-East 2(Ohio))用のCIDR IPアドレス範囲を追加しています。 |

| 2022-07-27 | 南米(サンパウロ)を中核地域に昇格。 |

| 2022-03-23 | 米国東部2(オハイオ)地域を追加 |

| 2021-09-01 | AWSリージョンテーブルに凡例を追加しました アフリカ(ケープタウン)を追加/ af-south-1 衛星地域 |

| 2021-03-31 | アジア太平洋地域南部(ムンバイ)/ap-south-1を中核地域に昇格。 |

| 2021-03-10 | 新しいCIDRブロックをサポートするAWS地域を定義する表を追加。 |

| 2021-02-24 |

|

| 2021-01-27 |

|

| 2020-11-25 | 記事を修正し、影響を受けるGenesys Cloudサービスの詳細を追加。 |

| 2020-11-04 | リソース センターに記事を追加。 |