AWS Lambda関数を呼び出すためのIAMリソースを作成する

AWS Lambda関数にアクセスするには、Genesys CloudはAmazon Web Services(AWS)アカウントでリソースを使用する許可を持っている必要があります。 この手順では、ポリシーを作成し、AWSでIAM役割を作成し、この役割をポリシーに添付する方法について説明します。 その後、この役割をGenesys CloudでのAWS Lambdaデータアクション統合に割り当てます。

ポリシーを作成するには、IAM役割を作成し、この役割をポリシーに添付するには、次の手順に従います。

- AWSにログインします。

- に移動します AWSサービス ページ。

- Genesys Cloudを呼び出すAWS Lambda関数でARNを取得します。

- クリック ラムダ。

- 呼び出したいAWS Lambda関数を選択してください。メモ: AWS Lambda 統合は、クロスリージョン呼び出しをサポートします。 管理者は、Genesys Cloud組織とは異なるAWS地域に存在するLambdaをデータアクションとして呼び出すことができます。 詳細については、 Genesys Cloud の AWS リージョン。

- AWS Lambda関数のARNをコピーします。 作成したポリシーにこのARNを使用します。

- クリック わたし。

- ポリシーを作成します。 ポリシーを作成します。ポリシーは、役割がどのリソースに作用できるか、および役割がリソースにどのように作用できるかを指定します。

- 下 ダッシュボードを選択 ポリシー。

- クリック ポリシーを作成する。

- に ビジュアル編集者 タブで、以下の項目を設定します。

- 下 サービスクリック サービスを選択 そしてクリック ラムダ。 この設定は、ポリシーが呼び出すサービスを指定します。

- 下 行動 そして アクセスレベル、 横の矢印をクリック 書きます を選択して invokeFunction チェックボックス この設定は、ポリシーがAWS Lambda機能に付与するアクションを指定します。

- 下 リソースを選択 特定 そしてクリック ARNを追加。 ステップ3でAWS Lambda関数からコピーしたARNを貼り付けます。 この設定は、どのAWS Lambda関数にポリシーが呼び出し許可を付与するかを指定します。

- クリック レビューポリシー。

- の中に 名 ボックスにポリシーの名前を入力します。

- クリック ポリシーを作成する。

- このポリシーを使用する役割を作成してください。

- 下 ダッシュボードクリック 役割。

- に 役割 ページ、クリック ロールを作成。

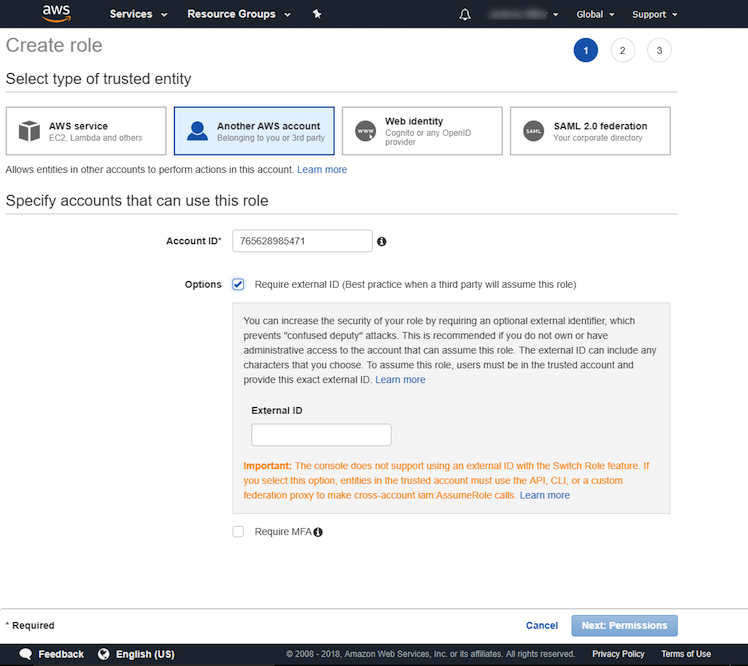

- 選択する 別のAWSアカウント 信頼できるエンティティのタイプとして。

- Account ID のボックスに、765628985471 (Core/Satellite regions) または325654371633 (FedRAMP region (US-East-2)) と入力する。 この番号は、Genesys Cloud Production AWSアカウントIDです。

- _を選択 外部IDが必要]チェックボックスをオンにして、Genesys Cloud組織IDを入力します。

- クリックします。 次. 権限

- この役割に権限ポリシーを適用します。

- 作成したポリシーを選択します。

- クリックします。 次. レビュー…

- の中に ロール名 ボックスにロールの名前を入力します。

- の中に 役割の説明 ボックスに、役割についての説明文を入力します。

- 次のアカウント番号を確認します。 信頼されたエンティティ は、先に入力したGenesys CloudプロダクションAWSアカウントIDと一致します。

- クリック ロールを作成。

- 作成した役割の名前をクリックします。 役割に関する要約詳細が表示されます。

- 複数のGenesys Cloud組織がAWS Lambda関数を呼び出すことができるようにするには、複数のGenesys Cloud組織IDをJSONに追加します。

- クリック 信頼関係。

- クリック 信頼関係を編集する。

- 以下 sts:外部ID、Genesys Cloudの組織IDを追加します。 次の例を見てください。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - クリック 信頼ポリシーを更新する。

- をコピー ロールARN をクリックして コピーする 役割ARNの右側にあるアイコン。 Genesys CloudにAWS Lambdaデータアクション統合を追加する場合、資格情報にこのRole ARNを使用します。

統合について詳しくは、以下を参照してください。 AWS Lambdaデータアクション統合について。